GNU Privacy Guard za Windows OS

|

GNU Privacy Guard za Windows OS |

|

|

|

|

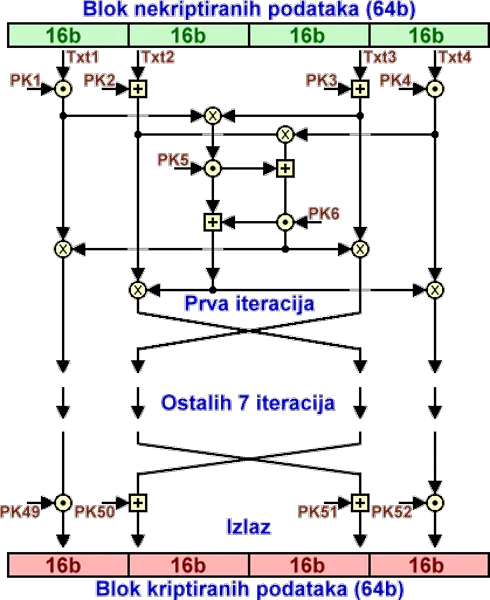

U PGP mehanizmu podaci se kriptiraju na način da se dijele na 64 bit-ne blokove i zatim se svaki blok kriptira korištenjem generiranog jednokratnog ključa za jedan od simetričnih algoritama. PGP koristi IDEA simetrični algoritam (International Data Encryption Algorithm) koji koristi 128 bit-ni ključ. IDEA za enkripciju koristi 52 podključa duljine 16 bit-a. Algoritam se izvršava u 8 iteracija, odnosno postupaka koji se ponavljaju. Blok običnog teksta rastavlja se u četiri 16 bit-na dijela. U transformaciji ulaznog teksta u izlazni, IDEA koristi tri vrste operacija: zbrajanje (+), logičku XOR operaciju (x) i množenje (*) kako prikazuje naredna slika.

|

|

| Slika 2.1 IDEA algoritam kriptiranja. |

Iz 128 bit-nog ključa izgeneriraju se 52 podključa veličine 16 bit-a. U prvoj iteraciji, prema prethodnoj slici, 16 bit-a poruke (Txt) i 16 bit-a pojedinih podključeva (PK) obrađuje se s matematičkim i logičkim operacijama. U jednoj iteraciji koristi se 6 podključeva. Nakon 8 iteracija iskorišteno je 48 podključeva i s zadnja 4 podključa vrši se konačna enkripcija poruke. Iz prikazanog algoritma vidi se da je zasnovan na obradi bit-ova u poruci a ne znakova, što znači da je primjenjiv na bilo kakav sadržaj u poruci. Može koristiti i neki drugi simetrični algoritam. IDEA je patentirani algoritam i stoga nije primjenjiv u GNU projektima, ali se može uporabiti modul, uz zadovoljavanje licenčnih prava, kojeg GNU programska potpora smije koristiti. GnuPG programska potpora može dekriptirati i provjeriti PGP 5, 6 i 7 poruke, a algoritmi koje koristi su: ELGamal, DSA, RSA, AES, 3DES, Blowfish, Twofish, CAST5, MD5, SHA-1, RIPE-MD-160 i TIGER, uz mogućnost implementacije modula s nekim drugim algoritmima.

![]() GnuPG izvorno je namijenjena za Linux operativne sustave i njima slične sustave. 'Gpg4win' je samo dio tog projekta koji se odnosi na programski paket za Windows operativne sustave (2000 / XP / 2003 / Vista) koji sadrži računalnu programsku potporu za šifriranje e-pošte i datoteka uz pripadne priručnike. Podržan je OpenPGP standard, te uz njega i S / MIME standard ali samo uz 'Claws Mail' programsku potporu za e-poštu. Besplatna je za korištenje po GNU načelima. Osnovna namjena GPG4win (GnuPG za Windows platformu) je uporaba ove programske potpore prema slijedećem:

GnuPG izvorno je namijenjena za Linux operativne sustave i njima slične sustave. 'Gpg4win' je samo dio tog projekta koji se odnosi na programski paket za Windows operativne sustave (2000 / XP / 2003 / Vista) koji sadrži računalnu programsku potporu za šifriranje e-pošte i datoteka uz pripadne priručnike. Podržan je OpenPGP standard, te uz njega i S / MIME standard ali samo uz 'Claws Mail' programsku potporu za e-poštu. Besplatna je za korištenje po GNU načelima. Osnovna namjena GPG4win (GnuPG za Windows platformu) je uporaba ove programske potpore prema slijedećem:

Kombinacije navedenih načina uporabe moguće su prema potrebama korisnika:). Nešifriranom i neautoriziranom kombinacijom služi se većina korisnika elektroničke pošte, vjerojatno iz razloga što smatraju da nemaju što čuvati od neovlaštenog čitanja. Da bi se bilo što od navedenog iskoristilo treba imati mehanizam brava - PGP/GnuPG, i napraviti ključ koji će s bravama znati raditi. Bolje reći par ključeva, slično kao dva ključa od sefa, koji omogućavaju uporabu svih pogodnosti koje mehanizam brava nudi.

Kada se instalira 'Gpg4win' programska potpora, u start izborniku kreiraju se pored ostalih ikone s nazivima /WinPT/ (Windows Privacy Tray) i /GPA/ (Gnu Privacy Assistant). Prva navedena je programska potpora nadalje napisana, a druga navedena je alternativna programska potpora za upravljanje ključevima. Kad se aktivira ikona /WinPT/ sistemskom izborniku (tray menu) pojavi se ikona u obliku ključa koja akcijom D1 nudi izbornik kojeg pokazuje naredna slika.

|

| Slika 2.2 Generiranje para ključeva. |

Izbor /Key Manager/ ne može se aktivirati dok se ne izradi barem jedan par ključeva, dapače automatski se nudi prozor prema prethodnoj slici da se izradi prvi ključ, kopiraju već postojeći ključevi s lokacije s prstenovima ključeva ili generiraju ključevi za karticu (smart card). Ostali izbori nisu od značaja dok se ključevi ne izrade. Dobro je odmah uporabiti izbor /Preferences/-/GPG/ koji nudi prozor prema slici 3.5 kako bi se odmah promijenila lokacija 'prstenova'. Kreiranjem prvog para ključeva ujedno znači i izradu prstenova za ključeve (keyring). Za novu lokacija spremanja prstenova treba izabrati mjesto koje nije u sastavu sistemske ili programske particije diska, da eventualno vraćanje slike particije diska ne uništi aktualne podatke.

'Prstenovi' su pojam koji se koristi analogno okruglom razrezanim obručima te su na jednom na primjer ključevi od doma i vozila (osobni-privatni ključevi) a na drugom obruču su ključevi od ulaznih vrata zgrade i javne garaže za vozilo. Ova dva obruča međusobno su povezani s još jednim obručem, dakle upareni. U tom smislu čuvaju se i ključevi koji se generiraju za ovu programsku potporu i mora postojati barem jedan par ključeva koji će biti pravovaljan. Naime dodatni ključevi analogno opisanom primjeru mogu biti ključevi jedne sobe u domu i brave za pokretanje vozila, ili pak novi komplet ključeva od vikendice.

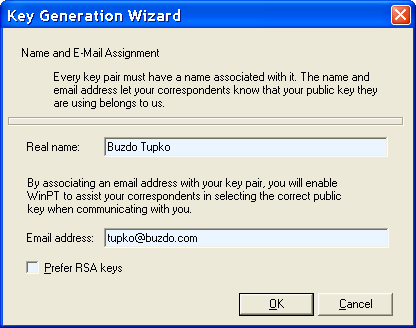

Prvi par ključeva treba izraditi, prema prozoru na slici 2.2 pri čemu se otvara prozor prema narednoj slici koji traži unos osobnih podataka; izbori |Real name:| i |Email address:|.

|

| Slika 2.3 Unos podataka o vlasniku ključeva. |

Za ove podatke nije dobro unijeti neka nesuvisle sadržaje ako se navedeni imaju namjeru objaviti na PKS poslužitelju, jer je onda upitno koja je to osoba iza navedenih podataka i hoće li primatelju poruke biti od značaja. Prikazani tekst na slici treba shvatiti samo kao ilustraciju. Izbor |Prefer RSA keys| daje mogućnost generiranja para ključeva prema 'Rivest-Shamir-Adleman' algoritmu kriptiranja koji je drugačiji od podrazumnog DSA / ELG algoritma (Digital Signature Algorithm / ELGamal) koji je postao internacionalni standard i koristi se za digitalni potpisu u SAD.

|

| Slika 2.4 Upis fraze. |

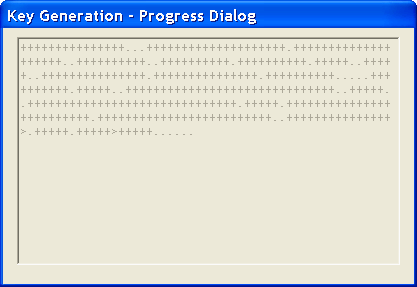

Nakon obavljenog upisa osnovnih podataka slijedi upit za frazu, koja što je duža, nudi raznovrsniji ključ i po ponovljenom upitu za unos fraze glede njene verifikacije slijedi generiranje ključa pri čemu se grafički prikazuju znakovi o tijeku generiranja kako ilustrira naredna slika.

|

| Slika 2.5 Postupak generiranja ključeva. |

Potom treba potvrdit da je sve obavljeno kako treba izborom | OK | kako prikazuje naredni prozorčić.

|

|

| Slika 2.6 Status. |

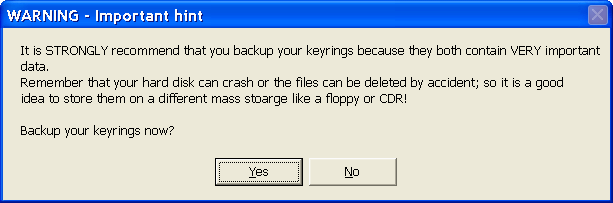

Kad je generiranje ključeva završeno, spremaju se u .gpg datoteke od kojih je jedna 'nositelj' osobnih ključeva, a druga javnih. Slijedi odmah ponuda za spremanje zaštitne kopije ključeva (backup) te se može izabrati novi imenik ili uređaj (disketa, stick ...) za spremanje podataka.

|

| Slika** 2.7 Zaštitna kopija i prstenovi ključeva / Upravljanje ključevima. ( + / - ) |

Slika 2.7b prikazuje primjer generiranih ključeva od kojih su po generiranju njihovi javni ključevi objavljeni. S lijeva na desno prikazuje se sve što ima par ključeva prikazan u PRIMJERU I na prvoj stranci:

Već je navedeno da se ključevi mogu učitati, što se radi izborom /Key/-/Import.../ kako prikazuje slika 2.7b u vidu očitavanja sadržaja .asc (jedan ključ) ili .gpg (prsten ključeva) datoteka koje se odnose na javne i osobne sadržaje posebno. Analogno tome odabir /Key/-/Export.../ omogućava spremanje ključeva u datoteku kako bi ih prema potrebi mogli dati na raspolaganje svojim suradnicima, ili u svrhu čuvanja od gubljenja.

Ključevi se mogu generirati jednim od izbora /Key/-/New/-/Normal | Expert | SmartCard/ prema slici 2.7b. Prvi izbor je podrazumno konfiguriranje već dosad opisanog, dok je izbor /Expert/ interesantniji jer nudi mogućnost promjene algoritma za generiranje ključeva i veličinu ključa. Jedan od ključeva treba proglasiti za povjerljiv (trusted) da bi cijeli 'prsten' ključeva bi relevantan (izbor /Set Implicit Trust/ po D1 akciji na odabrani ključ prema slici 2.7b). Promjenu povjerljivog ključa najlakše je obaviti brisanjem datoteke trustdb.gpg i ponavljanjem opisanog izbora.

Podrazumno mjesto spremanja datoteka je u grupaciji [Documents and Settings] imenika u kojoj se nalaze imenici samog korisnika i u jednom od njih se spremaju prstenovi, dakle na dosta 'skrivenom mjestu', te je radni imenik bolje premjestiti kako je prikazano na narednoj slici. U prikazanom imeniku nalaze se .gpg datoteke, male baze podataka koje predstavljaju prstenove javnih i osobnih ključeva te popis povjerljivih ključeva prstenova.

|

| Slika 2.8 Datoteke prstenova. |

U primjeru na slici prstenovi se čuvaju u imeniku [E:\PGP\#Ring]. Bolje reći to je radni imenik kojeg programska potpora koristi, a zaštitnu kopiju ovih podataka treba čuvati na drugom (ne istom) uređaju.

Padajući izbornik sa slike 2.2 izborom |File Manager| otvara prozor u kojeg se metodom L3 ili D3 ispušta odabrana datoteka i ako ista nije tipa .pgp moguća je enkripcija, a ako je ispuštena datoteka tog tipa vrši se dekripcija ako u prstenovima postoji odgovarajući ključ. Naredna slika 2.9a prikazuje što programska potpora omogućava izborom .pgp datoteke; verifikacija glede potpisa i dešifriranje šifriranih sadržaja.

|

| Slika* 2.9 Izbornik za dekripciju / enkripciju datoteka. ( + / - ) |

Sa šifriranim sadržajima navedene radnje nisu potrebne već radnje sa suprotnim učinkom te odabir datoteke druge vrste, prikazan na slici 2.9b pokazuje što je to moguće napraviti s datotekom glede njene zaštite ili autorizacije. Za potpis poruke koja se šalje potreban je osobni ključ pošiljatelja, a za enkripciju poruke koja se šalje potreban je javni ključ primatelja. Pošiljatelj javni ključ primatelja dobiva osobno od primatelja na prijenosnom mediju ili mu ga primatelj dostavi elektroničkom poštom kao .asc datoteku ili je pak javni ključ primatelja objavljen na PKS poslužitelju, što je opisano na narednoj stranici.

No dali je ključ pravovaljan, odnosno pripada li osobi koja se predstavlja da ga je upravo ona napravila? Glede toga ključ treba prijaviti nekoj instituciji koja ima ulogu autoriteta - Certification Authorities (CA) i kojoj svi vjeruju; koja daje CERTIFIKAT. Certifikat u biti daje sigurnost da su javni ključ i korisnik naveden u njemu povezani jedno s drugim; to je POTVRDA da je određeni ključ pridijeljen ispravnoj osobi. Ako pošiljatelj ne može potvrditi da je napisao poruku onda se mora VJEROVATI nekom drugom o njegovom identitetu. Model POVJERENJA po kojemu će se utvrditi autentičnost pošiljatelja može biti direktan, hijerarhijski ili mrežni. Direktni model podrazumijeva poznavanje osobe koja se je potpisala i prije slanja poruka dogovoreno je koji će se ključu rabiti. Hijerarhijski model podrazumijeva da se grupa korisnika oslanja na nadređenog nadglednika (trusted introducer - CA) koje opet nadgleda vrhovni nadglednik (meta introducer - root CA). Mrežni model je mješavina prethodno opisanih na način da korisnik bira kako će ih iskoristiti rabeći ih oba. Kod opisane programske potpora model povjerljivosti temelji se na bazi podataka (trustdb.gpg) u koju se dodaju ključevi osoba/institucija kojima se vjeruje (trusted keys), a koje spadaju u jednu CA grupu.

EssentialPIM programska potpora firme Astonsoft Ltd., koja je u osnovi 'Upravitelj osobnih podataka' koja omogućuje upravljanje sastancima, zadacima, bilješkama, kontaktima, unosima lozinki i porukama e-pošte na više platformi i u oblaku, jedan od najboljih klijenata e-pošte, ima ove PGP mogućnosti integrirane u njihov uradak.

|

|

|

|

|

|

Citiranje ove stranice: Radić, Drago. " Informatička abeceda " Split-Hrvatska. {Datum pristupa}; https://informatika.buzdo.com/pojmovi/datoteka. Copyright © by Drago Radić. Sva prava pridržana. | Odgovornost |