Šifriranje i dešifriranje poruke ključevima

|

Šifriranje i dešifriranje poruke ključevima |

|

|

|

|

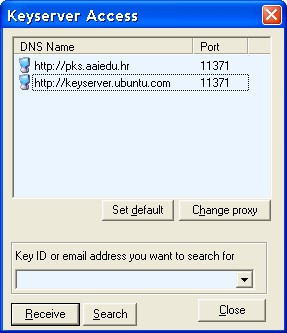

PKS (Public Key Server) poslužitelji klučeva već su ranije navedeni i njihov radni 'port' je 11371. U postojeću listu treba dodati poslužitelje na koje se želi prijaviti ključ, iako se njihovi sadržaji načelno sinkroniziraju. No za ovu priliku izabrani su poslužitelji 'CARNet' i 'uBuntu' sjedišta, dok su ostali izbrisani kako prikazuju naredne slike.

|

|

| Slika* 3.1 Dodavanje novog PKS poslužitelja u popis. | |

Izbor /Keyserver/ sa slike 2.7b nudi prethodno prikazani prozor i označavanje željenog poslužitelja s L1, akcija D1 /Remove/ omogućava brisanje upisanog poslužitelja, a akcija D1 na prazan prozor bez označavanja poslužitelja omogućava izborom /Add/ upis URL novog poslužitelja i njegovo dodavanje u popis.

Kada su ključevi generirani, i upisani poslužitelji kojima se vjeruje da se uredno održavaju i sinkroniziraju s ostalim poslužiteljima ove namjene u mreži, javni dio ključa treba objaviti. To se radi označavanjem željenog ključa s L1 i izborom po akciji D1 /Send to keyserver/-/URL željenog poslužitelja/. Sigurniji način prijave javnog ključa na PKS poslužitelj je da se u narednu formu upiše-prekopira sadržaj javnog ključa skupa s zaglavljem i završetkom, dobivenu nakon upisa adrese poslužitelja tipa 'URL_poslužitelja:broj_porta' po čemu slijedi stranica koja sadrži naredne forme.

|

| Slika 3.2 Prijava javnog ključa na poslužitelj. |

Kad se ASCII blok znakova javnog ključa kopira u ponuđenu formu i prijavi (Submit this key to keyserver!) ključ je zauvijek zapisan, ne može se izbrisati i samo se može staviti van snage.

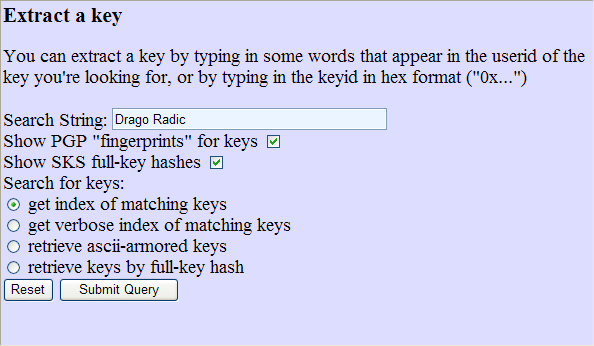

Identifikacija korisnika na PKS poslužitelju vrši se upisom njegovog imena i prezimena (pripaziti na naše grafeme) ili ID ključa u formu i dobiti će se podaci o korisniku i dostupan je njegov javni ključ.

|

| Slika 3.3 Traženje ključa i podataka o korisniku. |

Odgovor PKS poslužitelja na podatke upisane u prethodnoj formi je:

|

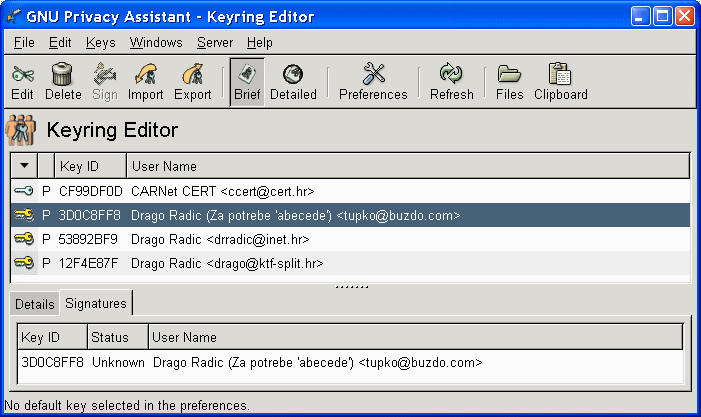

| Slika 3.4 Pregled svih javnih ključeva korisnika na PKS poslužitelju. |

Dobiju se svi podaci o korisniku (ime i prezime, komentar, ID ključa ...) što znači da je sve potrebno za prijavu javnog ključa na PKS poslužitelj sadržano u bloku podataka javnog ključa.

Posljednje što još treba uraditi je izraditi novu lokaciju za čuvanje radnih ključeva van sistemske particije diska, odnosno imenika [Documents and Settings\Drago\Application Data\gnupg\ ...].

|

|

| Slika* 3.5 Imenik s ključevima. ( + / - ) |

U novi imenik treba kopirati datoteke već unesenih ključeva (pubring.gpg, secring.gpg i trustdb.gpg), ili pak ovu promjenu lokacije obaviti prije unosa ključeva. Kao što je kod Windowsa običaj, korisni podaci razbacani su 'svuda' (instalacijski imenik programske potpore, All users, User ...). Sadržaj lokacije ključeva prema imeniku kreiranom prema slici prikazan je na slici 2.8.

Dodatnu pomoć u radu s ključevima omogućava /GPA/ (Gnu Privacy Assistant) programska potpora kojoj je osnovni radni prozor prikazan na narednoj slici.

|

| Slika 3.6 Alternativni upravljač ključevima. |

Označavanje željenog ključa i izbor /Backup.../ akcijom D1 na ključ omogućava se spremanje oba dva ključa, identifikatora ključa i još općih podataka u jednu datoteku, na primjer secret-key-3D0C8FF8.asc, što je jako pogodno jer je sve objedinjeno na jednom mjestu i tiče se samo jednog para ključeva i pogodno je za čuvanje. Svi sadržaji su u ASCII formatu (čisti tekst bez oblikovanja) prema PRIMJERU I.

Dosadašnji sadržaji opisuju načela kriptiranja, izrade ključeva i njihove objave na PKS poslužitelj za potrebe PGP / GnuPG programske potpore. Navedeno treba uporabiti barem za najjednostavniju zadaću: šifriranje datoteke i njeno pridruživanje potpisanoj poruci prema mogućnostima programske potpore prikazanih na slici 2.9.

Akcija D1 po označavanju datoteke, na primjer 'Beast-v2.07.txt' veličine 3885 B i izborom /GPGee/-/Encrypt (PG)/, te odabirom JAVNOG ključa korisnika prema slici 3.7a, automatski se u istom imeniku kreira datoteka 'Beast-v2.07.txt.gpg' veličine 1973 B, dakle KOMPRIMIRANA i ŠIFRIRANA datoteka.

|

| Slika* 3.7 Odabir ključa s kojim se vrši kriptiranje. ( + / - ) |

Naravno, treba izabrati javni ključ korisnika kojemu se poruka šalje (PRIMATELJU), bilo da ga je primatelj dostavio elektroničkom poštom ili na neki drugi način, ili je u prsten postavljen preuzimanjem sa PKS poslužitelja (plavi ključ sa slike 2.7b). Iz izbornika, a što se vidi na prethodnoj slici, može se izvršiti i simetričnim ključem, no to onda nije po PGP načelima.

Izborom /GPGee/-/Sign/ na datoteku 'Beast-v2.07.txt' zahtijeva se uporaba osobnog ključa POŠILJATELJA, prema slici 3.7b, kako bi se poruka potpisala i automatski se stvara datoteka 'Beast-v2.07.txt.asc' veličine 202 B u istom imeniku gdje je i izvorna 'Beast-v2.07.txt' datoteka, koja je sažetak (hash) originalne poruke i sadrži na primjer slijedeće podatke:

-----BEGIN PGP SIGNATURE-----

Version: GnuPG v1.4.9 (MingW32)

iEYEABECAAYFAkoJucAACgkQ/NQgcxL06H/73ACfVZFQthv0zm/q0J0SLQY/g8eY

pWEAn0htfqI31DqfPwP46jkg71pBFquZ

=+C9D

-----END PGP SIGNATURE-----

U konačnici pošalje se elektronička pošta u kojoj je proizvoljan tekst, s privitkom 'Beast-v2.07.txt.gpg', a privitak (ne tekst poruke) je potpisan s gore navedenim sadržajem koji se jednostavno kopira u elektroničku poruku na bilo koje mjesto. Pošto je potpis 'Beast-v2.07.txt.asc' datoteka s vlastitom ekstenzijom, može se i ona poslati kao dodatni privitak. Dakle, sadržaju elektroničke pošte pridodan je privitak koji je enkriptiran i digitalno potpisan. Ako se primljena poruka želi dekriptirati iz već korištenog izbornika treba izabrati /GPGee/-/Verify-Decript/. U postupku enkriptiranja i dekriptiranja poruke u pojedinim fazama treba upisati sigurnosnu FRAZU, te je zgodno da fraza bude dovoljno dugačka i da se lako pamti, kao što je fraza u uvodu ove teme. Opisanim postupkom može se poslati povjerljiva poruka bilo kakvom programskom potporom za elektronički poštu.

SAŽETAK:

Od svih ciljeva u postizavanju sigurnosti prijenosa poruke kroz komunikacijski kanal sljedeća četiri čine okosnicu svih aktivnosti koje se tijekom procesa implementacije zaštite mogu pojaviti:

Radi lakšeg korištenja opisane programske potpore može se koristiti dodatak 'GNU Privacy Guard - Outlook Express Plugin' (GPGoe) koji radi s verzijama 'Outlook Express 6.x' ili višim za platformu Windows 2000 i Windows XP. Ranija inačica ovog dodatka (v0.7) pokazala se je stabilnijom. Najprije se inicira dodatak a potom pokrene OE programska potpora Tada se u izborniku za kreiranje nove poruke koriste izbori /Sign/ i /Encrypt/. Za Outlook 2003 GPG potpora (GPGol) već je ukomponirana u programski paket kojeg opisuju ove stranice. No način korištenja Outlook programske potpore nije tema ovih stranica, te o tome samo naznaka o njihovoj raspoloživosti. Ali ipak treba nešto značajno spomenuti, jedan od najboljih programa za e-poštu što se nudi na tržištu je 'EssentialPIM'. Sadrži slijedeće osnovne osobitosti: uporaba više različitih korisničkih računa, zajednički ili zasebni imenici za korisničke račune, izbor različitih sigurnosnih protokola za prijavu na korisnički račun, potpuna potpora za PGP i još mnogo drugih mogućnosti. Google ga smatra potpuno pouzdanim. Na sjedište ove programske potpore vodi link vezan uz sliku na početku ovog paragrafa.

Radi lakšeg korištenja opisane programske potpore može se koristiti dodatak 'GNU Privacy Guard - Outlook Express Plugin' (GPGoe) koji radi s verzijama 'Outlook Express 6.x' ili višim za platformu Windows 2000 i Windows XP. Ranija inačica ovog dodatka (v0.7) pokazala se je stabilnijom. Najprije se inicira dodatak a potom pokrene OE programska potpora Tada se u izborniku za kreiranje nove poruke koriste izbori /Sign/ i /Encrypt/. Za Outlook 2003 GPG potpora (GPGol) već je ukomponirana u programski paket kojeg opisuju ove stranice. No način korištenja Outlook programske potpore nije tema ovih stranica, te o tome samo naznaka o njihovoj raspoloživosti. Ali ipak treba nešto značajno spomenuti, jedan od najboljih programa za e-poštu što se nudi na tržištu je 'EssentialPIM'. Sadrži slijedeće osnovne osobitosti: uporaba više različitih korisničkih računa, zajednički ili zasebni imenici za korisničke račune, izbor različitih sigurnosnih protokola za prijavu na korisnički račun, potpuna potpora za PGP i još mnogo drugih mogućnosti. Google ga smatra potpuno pouzdanim. Na sjedište ove programske potpore vodi link vezan uz sliku na početku ovog paragrafa.

A ako se ključ ukrade? Osoba koja ga koristi treba ga proglasiti nevažećim jer se ne može poništiti (brisati) što se može jedino ako joj je još uvijek raspoloživ osobni ključ. U protivnom treba što prije obznaniti svojim komitentima da joj je ključ ukraden. Osim za razmjenu i zaštitu elektroničkih poruka i njihovih privitaka opisani mehanizam zaštite može se koristiti i za kriptiranje podataka na disku ili USB sticku. Najinteresantnija primjena iz prakse je ovjera radnji zadanih u postupku vršenja novčanih transakcija putem Internet usluga - INTERNET BANKARSTVO.

|

|

|

| Slika 3.8 Token. |

Mali generator (token) jednokratne zaporke koji se nalazi kod korisnika generira brojeve prema složenoj sekvenci kojoj je početno mjesto korištenja određeno PIN-om (Personal Identification Number) kojeg korisnik obvezno prvi put mora promijeniti, jer je inicijalno svima isti, a potom ga može nadalje mijenjati prema nahođenju i time utječe na početno mjesto korištenja generatora sekvence. Serijski broj tokena ima ulogu javnog ključa korisnika, zna ga i banka i korisnik.

|

|

|

|

|

|

Citiranje ove stranice: Radić, Drago. " Informatička abeceda " Split-Hrvatska. {Datum pristupa}; https://informatika.buzdo.com/pojmovi/datoteka. Copyright © by Drago Radić. Sva prava pridržana. | Odgovornost |